前言:

最近哪吒探针的新闻是一环接着一环,有被刷流量的,有被ssh刷机的等等。那么我们怎样才能确保自己的小鸡防止被不怀好心之人利用呢?也就有了下面这篇文章。

如何调用Github Oauth 2.0登录:

首先声明:官方的文档写的很详细,下文一切均是基于官方文档的解读。

官方文档:设置 OAuth 2.0 绑定 | 哪吒服务器监控

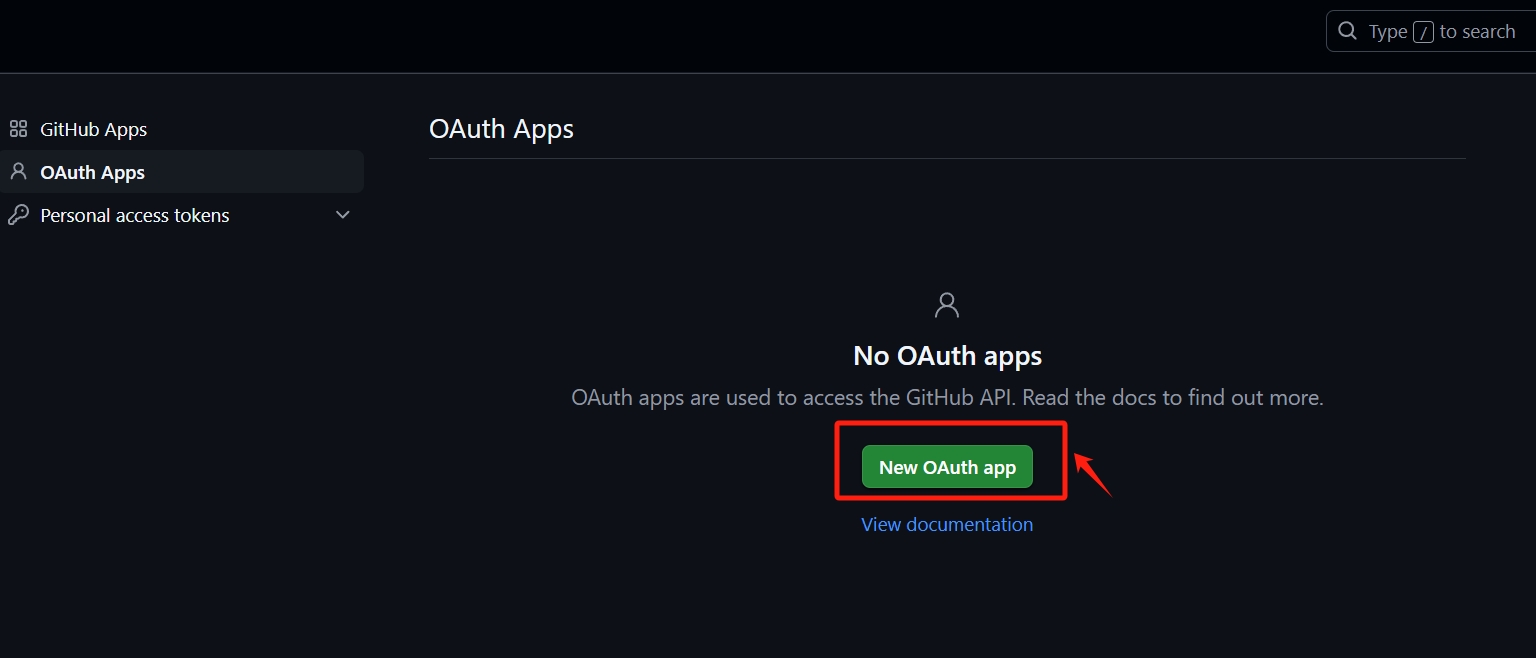

打开github开发者设置界面:

https://github.com/settings/developers点击创建 New OAuth app

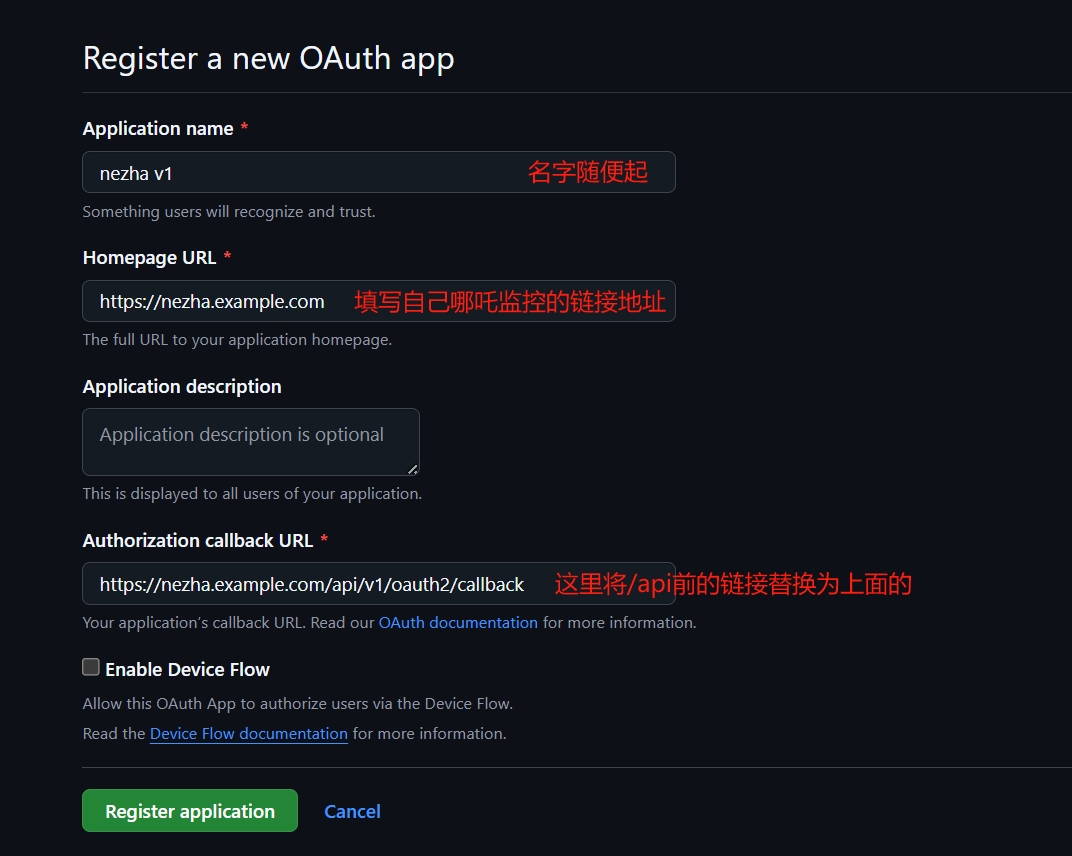

按如图所示填写:

填写以下需要的字段:

Application name:应用名Homepage URL:面板访问地址,例如https://nezha.example.comAuthorization callback URL面板的 Callback 地址,这里只检测前缀,所以可以填写https://nezha.example.com/api/v1/oauth2/callback

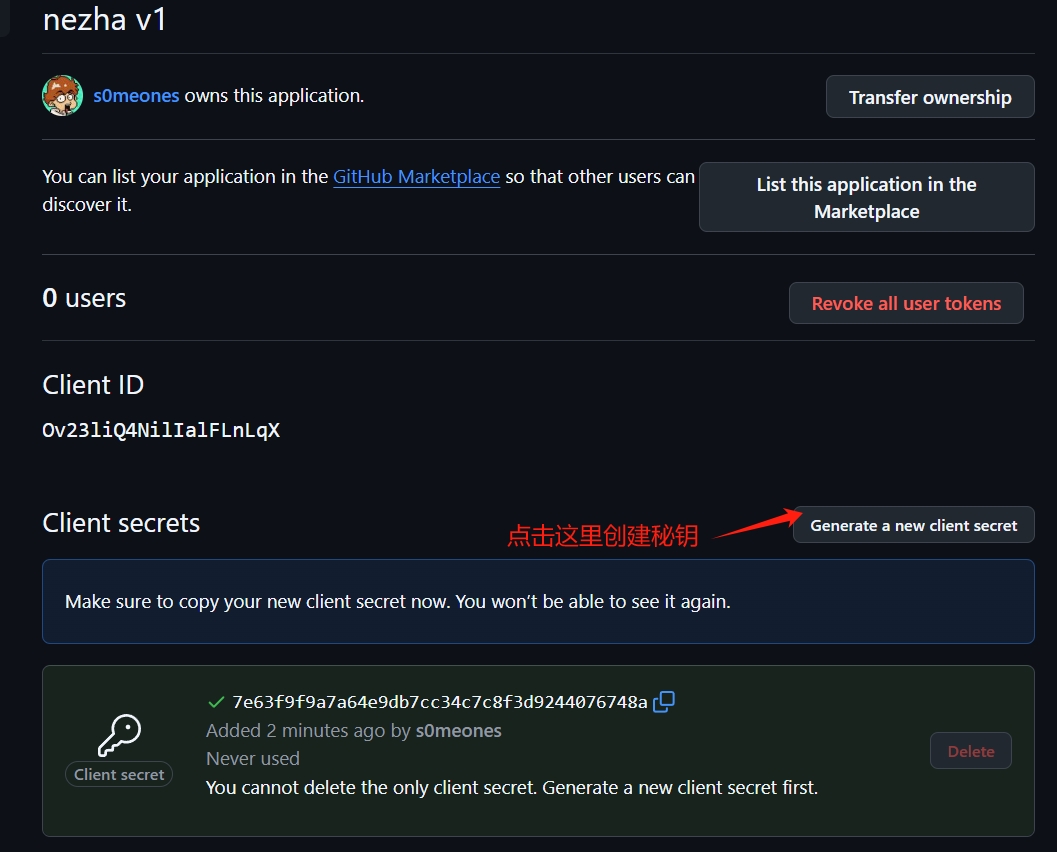

注意:将生成的Client ID 和 Client secrets秘钥 复制到文本文档里保存,勾选页面底下的Enable Device Flow,再点击页面最下面的Update application保存。

如何配置哪吒面板:

打开面板机,找到配置文件

/opt/nezha/dashboard/data/config.yaml在最下面添加这段代码

oauth2:

GitHub:

client_id: "a-unique-id"

client_secret: "a-unique-secret"

endpoint:

auth_url: "https://github.com/login/oauth/authorize"

token_url: "https://github.com/login/oauth/access_token"

user_info_url: "https://api.github.com/user"

user_id_path: "id"将保存好的 Client ID 和 Client secrets 替换到引号里,将最底下的id,换为github的用户名,最后保存。

在面板机输入./nezha.sh 调出管理面板,选择3重启并更新面板。

回到哪吒面板,点击头像,点击个人信息,绑定授权Github OAuth。

最后禁用密码登录,将个人信息-更新个人资料-禁用密码登录勾选。

至此,几乎可以防止了被意外爆破扫流量等攻击。

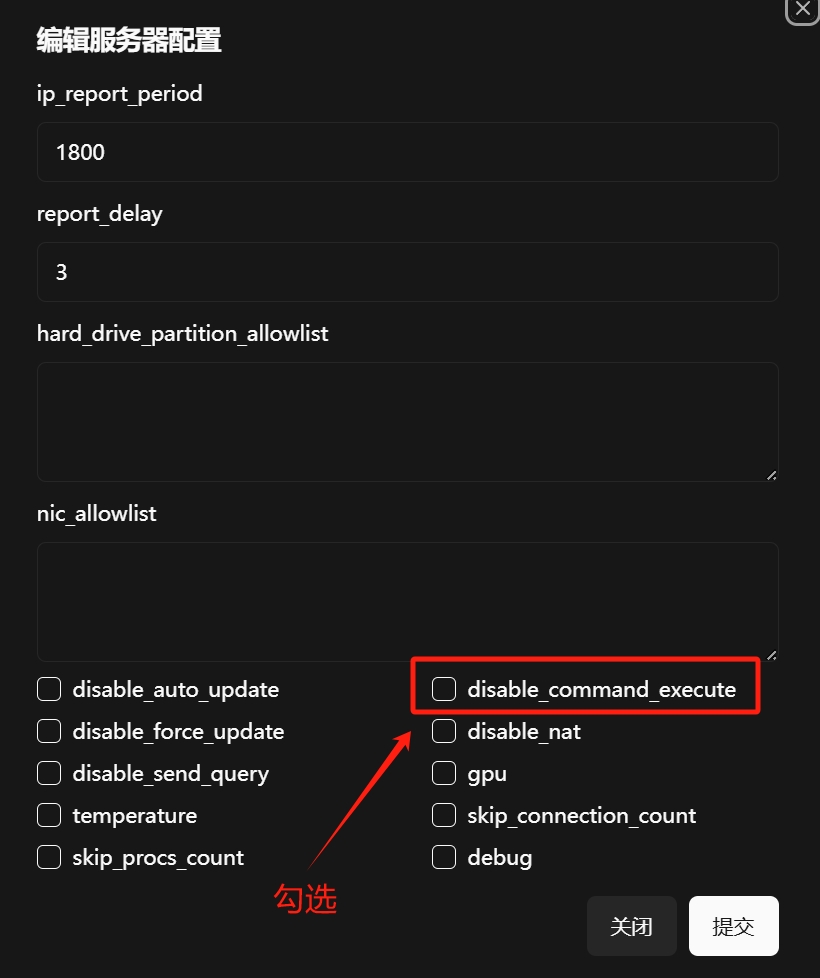

禁用ssh命令行:

在哪吒面板的服务器列表里选择设置,勾选disable_command_execute

这一番操作下来也基本上是可以避免被扫流量和刷机的风险了。

完结。